http://www.4shared.com/office/Ro_Jx6Gp/buku_sakti_heacker.html

selamat membaca

maaf klo berantakan masih newbie

Rabu, 13 Juni 2012

Minggu, 10 Juni 2012

Mengintip Password Dalam Satu Jaringan (Man In The Middle Attack)

Bagaimana cara hacking via LAN (mengintip password orang yang lagi browsing) ? Pertama-tama maaf kalau repost karena teknik ini bukanlah teknik yang fresh di dunia hacking tapi teknik ini belum basi karena sampai saat ini masih dapat digunakan karena sebagian besar jaringan meggunakan jaringan hub & switch yang tidak terenkripsi.

Mengapa tidak terenkripsi?

- Network Admin sebagian besar adalah orang IT yang specialist dalam membuat program, bukan dalam Network Security

- Bila dienkripsi bandwidth yang dibuthkan akan meningkat dan tentu inet yang sudah lemot ini akan semakin lemot dan akhirnya page error.

- Harganya tidak murah untuk memperoleh yang terenkripsi

Perbedaan antara jaringan Hub dan Switch :

- Pada jaringan hub semua data yang mengalir di jaringan dapat dilihat/diambil oleh komputer manapun yang ada di jaringan asalakan komputer tersebut merequest data tersebut, kalo tidak direquest ya tidak akan datang.

- Pada jaringan switch hanya komputer yang melakukan pertukaran data yang dapat melihat data tersebut, komputer2 lain tidak berhak merequest data tersebut.

Masalahnya adalah harga dari router hub dan switch tidak berbeda jauh sehingga kebanyakan tempat sekarang sudah menggunakan metode switch yang menyulitkan untuk network hacking.

Hacking ini menggunakan teknik:

1. Sniffing

2. ARP Poison Routing

Kedua Teknik di atas tidak akan bisa dicegah oleh firewall apapun di komputer korban, dijamin.

Important Note: ARP Poison Routing dapat meyebabkan denial of service (dos) pada salah satu / semua komputer pada network anda.

Kelebihan:

- Tidak akan terdeteksi oleh firewall tipe dan seri apapun karena kelemahannya terletak pada sistem jaringan bukan pada komputernya.

- Bisa mencuri semua jenis login password yang melalui server HTTP.

- Bisa mencuri semua login password orang yang ada di jaringan Hub selama program diaktifkan.

- Untuk ARP Poisoning bisa digunakan untuk mencuri password di HTTPS.

- Semua programnya free

Kekurangan:

- Untuk jaringan Switch harus di ARP poisoning 1 persatu dan bandwidth anda akan termakan banyak untuk hal itu (kalo inet super cepat tidak masalah).

- Ketahuan / tidak oleh admin jaringan di luar tanggung jawab saya

Mulai dari sini anggap bahwa di network dalam kasus ini ada 3 komputer, yaitu:

- Komputer Korban

- Komputer Hacker

- Server

Perbedaan-perbedaan antara jaringan Switch dan jaringan Hub :

Langkah-langkah pertama:

- Cek tipe jaringan anda, anda ada di jaringan switch / hub. Jika anda berada di jaringan hub bersyukurlah karena proses hacking anda akan jauh lebih mudah.

- Download program-program yang dibutuhkan yaitu Wireshark dan Cain&Abel.

Cara Menggunakan WireShark:

- Jalankan program Wireshark

- Tekan tombol Ctrl+k (klik capture lalu option)

- Pastikan isi pada Interfacenya adalah Ethernet Card anda yang menuju ke jaringan, bila bukan ganti dan pastikan pula bahwa "Capture packets in promiscuous mode" on

- Klik tombol start

- Klik tombol stop setelah anda merasa yakin bahwa ada password yang masuk selama anda menekan tombol start

- Anda bisa melihat semua jenis packet yang masuk dan keluar di jaringan (atau pada komputer anda saja jika network anda menggunakan Swtich

- Untuk menganalisis datanya klik kanan pada data yang ingin di analisis lalu klik "Follow TCP Stream"dan selamat menganalisis paketnya

Yang jelas dari data itu pasti di dalamnya terdapat informasi yang dimasukkan korban ke website dan sebaliknya

klik untuk memperbesar gambar

nb: cara di atas hanya berlaku apabila jaringan anda adalah Hub bukan switch

Dari cara di atas anda dapat mengetahui bahwa jaringan anda adalah hub/switch dengan melihat pada kolom IP Source dan IP Destination. Bila pada setiap baris salah satu dari keduanya merupakan ip anda maka dapat dipastikan jaringan anda adalah jaringan switch, bila tidak ya berarti sebaliknya.

Cara Menggunakan Cain & Abel :

Penggunaan program ini jauh lebih mudah dan simple daripada menggunakan Wireshark, tetapi bila anda menginginkan semua packet yang sudah keluar dan masuk disarankan anda menggunakan program Wireshark

- Buka program Cain & Abel anda

- Klik pada bagian configure

- Pada bagian "Sniffer" pilih ethernet card yang akan anda gunakan

- Pada bagian "HTTP Fields" anda harus menambahkan username fields dan password fields nya apabila yang anda inginkan tidak ada di daftar.

Sebagai contoh saya akan beritahukan bahwa jika anda ingin hack password Friendster anda harus menambahkan di username fields dan passworsd fields kata name, untuk yang lain anda bisa mencarinya dengan menekan klik kanan view source dan anda harus mencari variabel input dari login dan password website tersebut. - Setelah itu apply settingannya dan klik ok

- Di menu utama terdapat 8 tab, dan yang akan dibahas hanya 1 tab yaitu tab "Sniffer" karena itu pilih lah tab tersebut dan jangan pindah dari tab tersebut untuk mencegah kebingungan anda sendiri

- Aktifkan Sniffer dengan cara klik tombol sniffer yang ada di atas tab-tab tersebut, carilah tombol yang tulisannya "Start/Stop Sniffer"

- Bila anda berada pada jaringan Hub saat ini anda sudah bisa mengetahui password yang masuk dengan cara klik tab (Kali ini tab yang ada di bawah bukan yang di tengah, yang ditengah sudah tidak usah diklik-klik lagi) "Passwords"

- Anda tinggal memilih password dari koneksi mana yang ingin anda lihat akan sudah terdaftar di sana

- Bila anda ternyata ada di jaringan switch, ini membutuhkan perjuangan lebih, anda harus mengaktifkan APR yang tombolonya ada di sebelah kanan Sniffer (Dan ini tidak dijamin berhasil karena manage dari switch jauh lebih lengkap & secure daripada hub)

- Sebelum diaktifkan pada tab sniffer yang bagian bawah pilih APR

- Akan terlihat 2 buah list yang masih kosong, klik list kosong bagian atas kemudian klik tombol "+"(bentuknya seperti itu) yang ada di jajaran tombol sniffer APR, dll

- Akan ada 2 buah field yang berisi semua host yang ada pada jaringan anda

- Hubungkan antara alamat ip korban dan alamat ip gateway server (untuk mengetahui alamat gateway server klik start pada komputer anda pilih run ketik cmd lalu ketik ipconfig pada command prompt)

- Setelah itu baru aktifkan APR, dan semua data dari komputer korban ke server dapat anda lihat dengan cara yang sama.

Anda dapat menjalankan kedua program di atas secara bersamaan (Cain untuk APR dan wireshark untuk packet sniffing) bila ingin hasil yang lebih maksimal.

Password yang bisa anda curi adalah password yang ada di server HTTP (server yang tidak terenkripsi), bila data tersebut ada di server yang terenkripsi maka anda harus mendekripsi data tersebut sebelum memperoleh passwordnya (dan itu akan membutuhkan langkah-langkah yang jauh lebih panjang dari cara yang telah dijelaskan di atas)

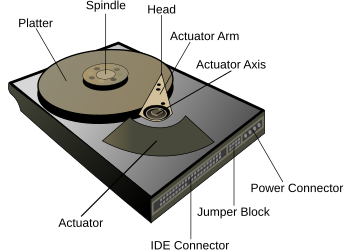

Komponen Utama Dalam Komputer

Apakah Anda tahu apa yang ada dalam komputer? Anda Mungkin sering melihat ketika teknisi komputer sedang memasang sesuatu untuk komputer Anda. Ketika pertama kali membuka CPU dan melihat ke dalam, komputer adalah mesin yang sangat memusingkan. Tapi begitu Anda tahu tentang bagian-bagian berbeda yang menyusun komputer yang lengkap itu akan jauh lebih terasa mudah. Komputer saat ini terdiri dari sekitar delapan komponen utama; beberapa komputer canggih mungkin memiliki komponen lebih sedikit. Apa saja delapan komponen utama dan apa saja fungsinya? Kita akan mulai dengan rincian tingkat dasar.

- Power Supply

Suatu daya yang digunakan untuk menyediakan listrik ke semua komponen dalam komputer Anda. Biasanya kotak persegi panjang dan biasanya diposisikan di salah satu sudut dari komputer. Untuk menemukannya, melihat di mana kabel daya dihubungkan ke bagian belakang komputer dan telah tersambung listrik. - Motherboard

Semua komponen terhubung ke motherboard, tidak berarti bahwa itu adalah otak dari komputer. - CPU (Central Processing Unit)

Dikenal sebagai otak dari komputer dan tidak ada yang akan terjadi tanpa itu. Semua perhitungan besar dilakukan oleh komputer dilakukan di dalam CPU. Hal ini juga bertanggung jawab untuk mengaktifkan dan mengendalikan kegiatan unit lain dari sistem. Semakin cepat CPU dapat melakukan perhitungan ini dan memberikan jawaban yang benar, semakin cepat komputer berjalan bagi pengguna. CPU sekarang diukur dalam gigahertz (Ghz) dan saat ini biasanya hingga 3.8GHz atau lebih cepat. - RAM (Random Access Memory)

RAM digunakan sebagai penyimpanan sementara yang bekerja untuk komputer. berbagai jenis memori RAM dengan kecepatan yang berbeda, tetapi harus sesuai dengan motherboard Anda sehingga dapat bekerja dengan baik. - Hard Drive

Di sinilah Anda dapat menyimpan segalanya. termasuk sistem operasi (Windows, Linux, dll), permainan, dan berbagai jenis software, dll. sepanjang tahun kapasitas hard drive terus meningkat dan dalam interval beberapa tahun kapasitasnya sudah dari sekitar 20MB ke lebih dari 500GB dan banyak lagi. Sehingga Anda dapat menyimpan informasi lebih banyak pada komputer Anda seperti game, gambar, video, aplikasi, dan banyak lagi.komponen Keenam ini kipas pendingin. Seringkali kebanyakan komputer hanya dengan satu kipas pendingin atau mungkin memiliki beberapa. bantuan untuk mendinginkan panas yang dihasilkan oleh komponen lain, Seperti power supply, CPU, dan video Card. Pekerjaan dari semua kipas pendingin adalah untuk membuat panas yang diakibatkan komponen lain tidak terlalu panas. - Komponen terakhir adalah campuran dari perangkat yang berbeda.Ini adalah CD-Room, DVD drive, Drive disket dan perangkat cadangan seperti hard drive eksternal.

Kamus Hacker atau Istilah Dari Hacker

1. Back Orifice: software buatan kelompok hacker ( Cult of the Dead Cow ) yang digunakan sebagai alat bantu untuk menemukan jalan masuk ke sebuah komputer dan mengendalikannya dari jarak jauh (remote). Versi terakhir yang muncul adalah Back Orifice 2000 yang mampu secara virtual mengendalikan sebuah komputer lain dengan sistem operasi Windows. Untuk bisa menggunakannya hacker harus melakukan langkah curang sedemikian rupa sehingga calon korban menerima dan menjalankan Trojan horse (TH) dalam komputernya.TH ini lazimnya diselipkan (attach file lewat email) dalam sebuah file yang tidak berpenampilan jahat namun sebenarnya mengandung program Back Orifice server tersembunyi di balik itu.

Kalau Back Orifice berhasil terinstall di komputer korban maka bisa dipastikan hacker bisa melakukan banyak hal termasuk mengendalikan (kontrol) komputer korban dari jauh. Dari hanya sekedar melihat, menghapus, menambah file sampai merubah tampilan desktop bisa dilakukan hacker pada komputer korbannya.

2. Black hat: kalau anda anggap www itu analogi wild - wild west maka anda tentu sudah bisa menebak black hat ini ada di pihak yang jahat. Hacker black hat ini juga biasa disebut sebagai "crackers” dengan kemampuan mencuri data atau merusak sistem yang ada dalam komputer korban. Kelebihan black hat adalah kemampuannya untuk menghilangkan jejak hingga tidak bisa dilacak siapa sebenarnya pelaku serangan yang terjadi setelah tujuan tertentu mereka terpenuhi.

3. Buffer overflow: ini adalah sebuah kelemahan yang mudah untuk ditemukan dan dimanfaatkan oleh hacker dalam sebuah sistem. Aplikasi dan Operating System (OS) menyimpan untuk sementara perintah yang mereka dapat di memori tertentu yang biasa disebut buffer memory. Kalau OS atau program tidak bisa dikode secara sempurna maka hacker bisa membuat komputer korban jadi terganggu dengan mengirimkan perintah yang dibuat khusus yang membuat gangguan jadi berlangsung lebih lama. Windows 95 paling rentan kalau sudah berhadapan dengan serangan seperti buffer overflow yang banyak dilancarkan lewat internet ini.

Saat ini serangan serupa sudah jarang dilancarkan pada sebuah komputer. Namun terkadang hacker masih sering melakukannya untuk memperlambat kinerja sebuah situs.

4. Denial-of-service attack : adalah sebuah istilah yang diberikan untuk upaya serangan dengan jalan menurunkan kinerja sebuah web site dengan terus menerus mengulang request ke server dari banyak sumber secara simultan. Serangan seperti ini bertujuan membuat server korban jadi kuwalahan melayani request yang terkirim dan berakhir dengan menghentikan aktivitas atau berhenti dengan sendirinya karena tak mampu melayani request.

5. Distributed denial-of-service attack (DdoS): di masa lalu hacker hanya bisa melancarkan serangan denial-of-service attack dengan mengirimkan request dalam jumlah besar secara simultan dan kontinyu dari sebuah komputer. Namun sekarang hacker bisa mengirimkan serangan dari beberapa komputer yang diaktifkan secara remote. Pada tahun 1998 sebuah kelompok hacker menciptakan program yang memungkinkan seorang hacker mengirimkan sebuah perintah dalam jumlah besar ke komputer korban yang lain agar bisa dikendalikan secara remote. Setelah beberapa komputer korban ada dalam kendalinya, secara bersamaan komputer korban tersebut dikoordinir untuk melancarkan denial-of-service attack kepada korban lain yang menjadi target utama.

Layaknya zombie beberapa komputer yang menjadi korban sebelumnya dikendalikan secara remote untuk melakukan request secara kontinyu dan simultan ke komputer target utama. Serangan serupa DdoS ini sudah

terbukti berhasil melumpuhkan beberapa web server milik situs besar kenamaan seperti Yahoo.com dan eTrade.com. Namun dengan sebuah software pendeteksi dan pengalaman yang cukup admin jaringan di beberapa jaringan besar sudah selayaknya mampu menangkal serangan seperti ini.

6. Exploit: ini merupakan sebuah ungkapan untuk keberadaan sebuah celah keamanan dalam software yang berjalan di sebuah komputer. Lewat exploit inilah peluang untuk melakukan serangan terbuka bagi hacker.

Setiap software atau sistem operasi baru dirilis maka pada saat yang sama genderang perang ditabuh untuk memberi komando pada hacker mulai mencari kelemahannya. Setiap ada kelemahan baru ditemukan oleh para hacker maka pengumuman akan segera tersebar lewat beberapa media yang menjadi forum komuniakasi mereka. Kebanyakan kabar tersebut akan disebarkan di beberapa mailing list seperti CERT, BugTraq, Microsoft’s security bulletins dan beberapa lagi lainnya. Dengan disebarkannya penemuan tersebut pembuat software bisa mengupayakan penangkalnya. Pemakai juga bisa jadi lebih waspada akan terjadinya serangan. Dalam kebanyakan kasus yang terjadi biasanya pemakai software kurang waspada akan kelemahan software yang dipakainya padahal kabar sudah disebar dan penangkal sudah bisa didapat.

7. Firewall: adalah sebuah software program yang dipasang pada sebuah jaringan dan bertugas menjadi penghalang bobolnya akses untuk kepentingan jahat layaknya sebuah saringan. Semua aktivitas keluar dan masuk ke jaringan harus melalui penyaringan ini hingga akses tertentu yang berbahaya bisa dibatasi. Saringan ini juga bisa digunakan untuk mencegah adanya pencurian data berharga dari dalam jaringan oleh pihak lain dari luar jaringan.bisa digunakan untuk mencegah adanya pencurian data berharga dari dalam jaringan oleh pihak lain dari luar jaringan.

8. Hacktivism: adalah aktivitas penyerangan oleh hacker yang dimotivasi oleh simpati tertentu. Hal semacam ini muncul bila aktivis sosial maupun politik menggabungkan kemampuan menyerang yang dimiliki dan menggunakannya untuk kepentingan menarik simpati lebih besar atau unjuk rasa lewat internet.

9. Intrusion detection system (IDS): sama seperti firewall IDS ini merupakan penghambat semua niat jahat yang akan megganggu sebuah jaringan. Bedanya IDS ini lebih mau selangkah dengan kemampuannya memberi peringatan kepada admin server saat terjadi sebuah aktivitas tertentu yang tidak diinginkan admin sebagai penanggung jawab. Selainmemberi peringatan dini IDS juga memberi beberapa alat bantu untuk melacak jenis dan sumber aktivitas terlarang tersebut.

10. Root: istilah ini diadaptasi dari sitem UNIX dimana seorang pengguna bisa memiliki hak pengendalian terbatas pada sebuah sistem. Hacker menggunakan istilah ini untuk menggambarkan kemampuan mereka dalam melancarkan serangan dan menguasai sistem korbannya.

11. Script kiddie: sebuah pola serangan yang sering dilancarkan oleh hacker pemula dengan menggunakan alat bantu ringan yang bisa mereka dapatkan di banyak situs hacker lainnya. Alat bantu yang biasanya berisi sederetan skrip sederhana ini mereka gunakan untuk mendeface atau melancarkan DOS pada korban yang memiliki expolit. Hacker dengan jam terbang yang lebih tinggi biasanya mencibir hacker permula yang menggunakan metode ini karena biasanya mereka hanya menggunakan tanpa tahu teknologi dan konsep yang ada di balik pola serangan yang dilancarkan

12. Trojan horse: adalah sebuah aplikasi yang didesain untuk melakukan sebuah kecurangan namun terselubung dengan kebaikkan. Biasanya metoda yang dipakai adalah dengan menyelipkan (attach file lewat email) sebuah file tertentu yang mengandung trojan horse namun dengan kemasan menarik. Kalau trojan horse berhasil menginfeksi maka bisa dipastikan hacker bisa mendapat akses tak terhingga ke komputer korban. Tiga jenis trojan horse yang popular digunakan adalah Back Orifice, NetBus, dan SubSeven.

13. White hat: hacker dengan kategori ini cenderung lebih memanfaatkan pengetahuan mereka untuk memuaskan rasa ingin tahu bagi intelektualita ketimbang untuk perbuatan jahat yang merusak. Hacker seperti ini sangat anti dengan perusakan sebuah sistem, pencurian data mauoun merusak kinerja sebuah situs. Namun aktivitas mereka tetap saja menjadi tidak legal bila mereka ingin menguji sebuah sistem milik orang lain yang dimana mereka tidak memiliki otoritas untuk itu. Dalam aktivitasnya tidak jarang mereka melakukan perusakan yang tidak disengaja seperti merubah atau menghapus data yang ada. Kebanyakan hacker seperti ini bekerja secara resmi diperusahaan tertentu sebagai programer, konsultan maupun admin server.

Langganan:

Postingan (Atom)